軽量ディレクトリアクセスプロトコル (LDAP: Lightweight Directory Access Protocol) と シングルサインオン (SSO: Single Sign-On) 機能は、ユーザーがCentralOneに簡単かつ安全にログインできるようにするセキュリティ認証ソリューションです。管理者が設定すると、組織のメンバーは簡単にログインできるようになります。

始める前に、以下の点に注意してください:

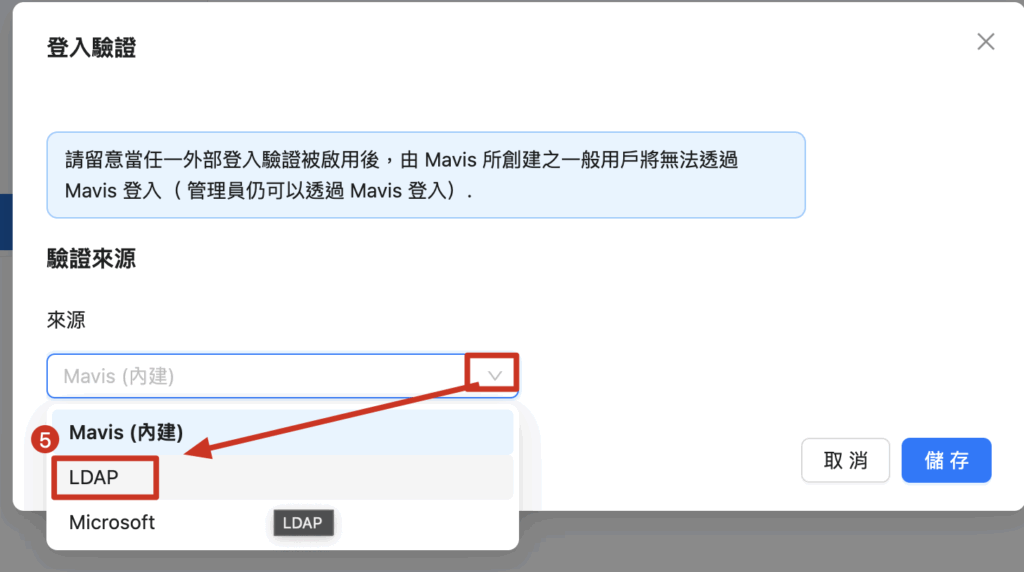

- CentralOneは1つの外部ログイン認証方法のみを許可します。

- いずれかのログイン認証を有効にすると、CentralOneで作成されたユーザーはCentralOneへのログインがブロックされます。(CentralOneの管理者は引き続きCentralOneを通じてログインできます)

- 管理者がSSO (Microsoft) を有効にすると、元のCentralOneアカウント名がSSOプロバイダーのメールアドレスと一致する場合(つまり、CentralOneアカウントとMicrosoftメールが同じ)、ログインユーザーは同じCentralOneアカウントにリンクされます。一致しない場合は、SSOアイデンティティプロバイダーのメールアドレスをアカウント名として新しいユーザーが作成されます。

設定:

一、CentralOneでのLDAP統合設定

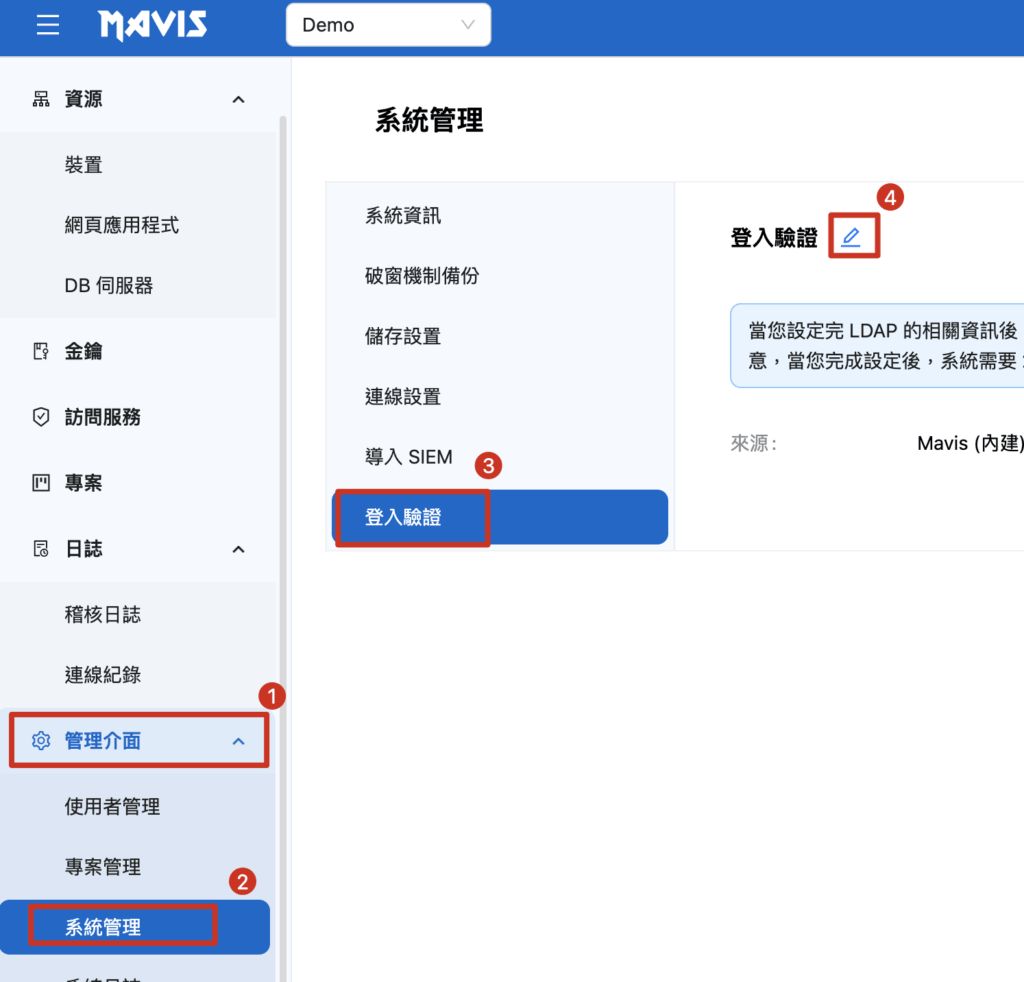

ユーザーアカウントの役割が管理者である必要があり、「管理インターフェース」からユーザー管理を行うことができます。

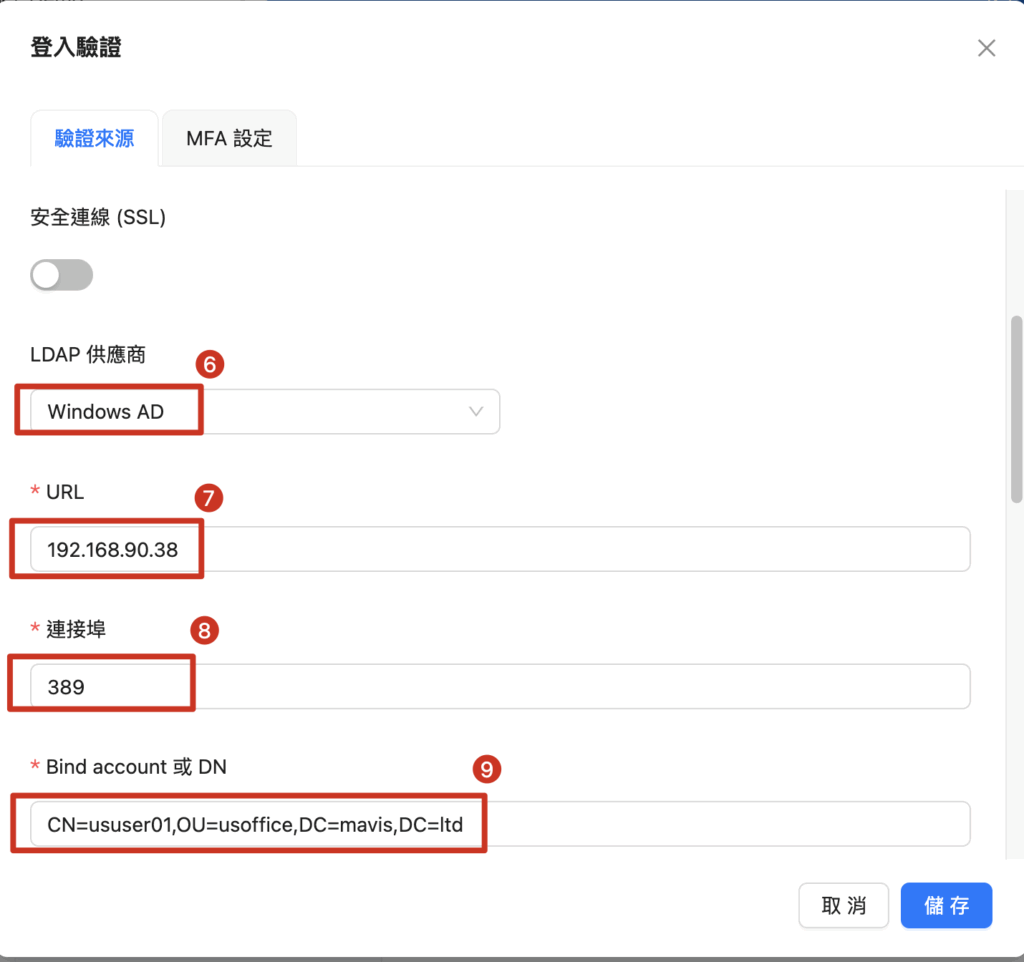

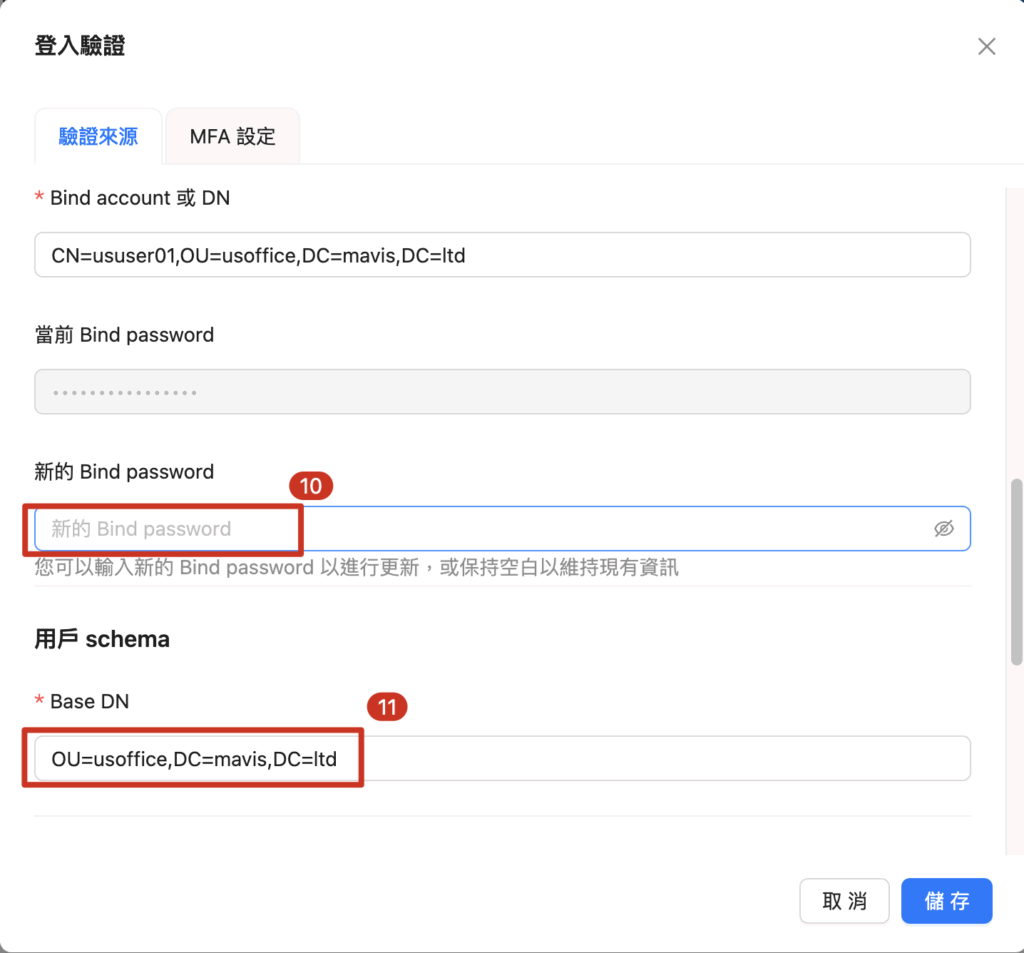

フィールド入力情報の説明:

| 名称 | 説明 |

| セキュア接続 (SSL) | デフォルトでは無効。LDAPサーバーのドメインがHTTPSでアクセスする場合は、セキュア接続設定を有効にする必要があります。 |

| LDAP プロバイダー | 現在はWindows ADのみサポート |

| URL | LDAPサーバーの接続情報。(IPまたはドメイン) |

| Port ポート | デフォルトポートは389。 |

| Bind account or DN | ユーザー識別情報を検索するための管理者権限を持つLDAPアカウントを提供してください。例:cn=Administrator,cn=Users,dc=mavis-ldap,dc=comAdministrator@mavis-ldap.com |

| Bind password バインドパスワード | バインドアカウントのパスワード。 |

| Base DN | 例:dc=mavis-ldap,dc=com |

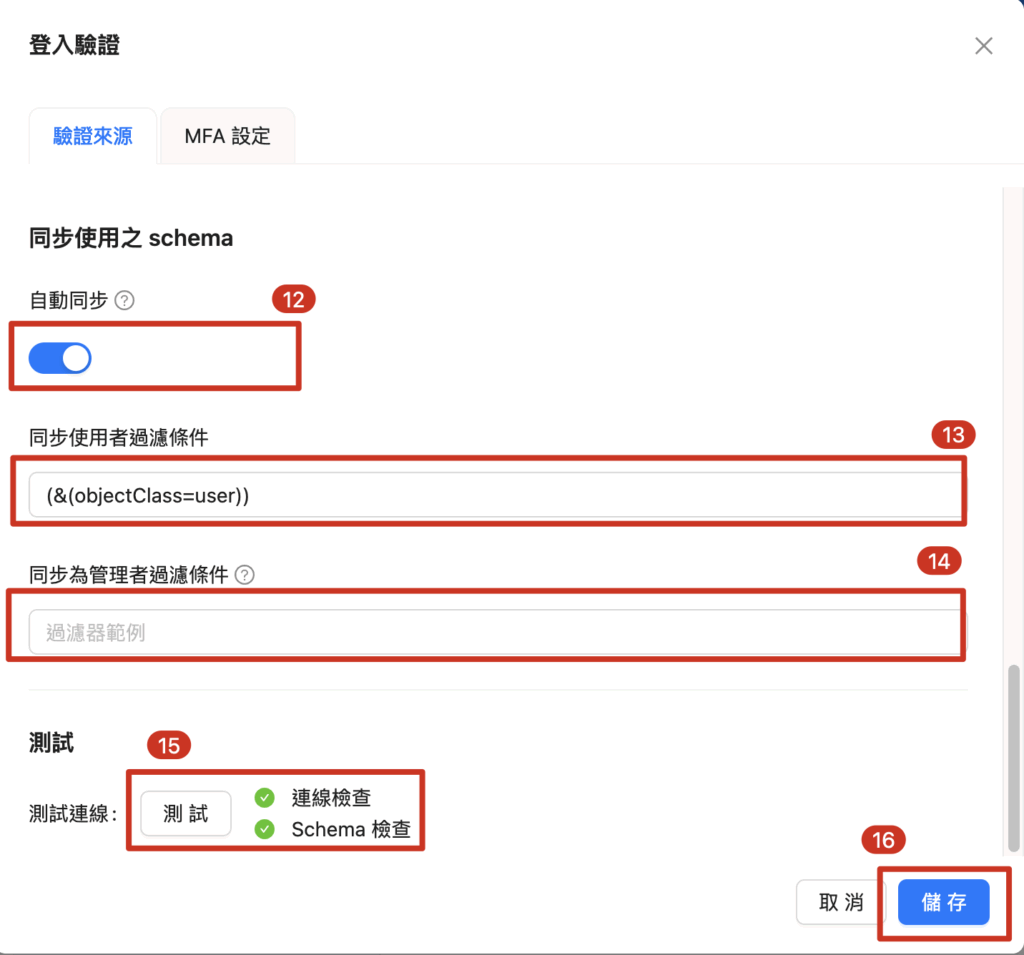

| 自動同期 | デフォルトでは無効。有効にすると、2分ごとにLDAPサーバーと同期し、LDAPのアカウントをCentralOneに同期します。LDAPから削除されたアカウントは、次回の同期時にCentralOne上で無効状態になります。 |

| ユーザー同期フィルター条件 | ユーザーの詳細フィルタリングが可能。例:特定のOUの下のグループ内のユーザー:(&(objectClass=user)(memberOf=CN=usinfra,OU=usoffice,DC=mavis,DC=ltd))無効なアカウントを除外:(!(useraccountcontrol:1.2.840.113556.1.4.803:=2)) |

| 管理者同期フィルター条件 | ユーザーと管理者のフィルター条件の両方に一致する場合、そのLDAPユーザーは管理者として同期されます。例:(memberOf=CN=Administrators,CN=Builtin,DC=mavis,DC=ltd) |

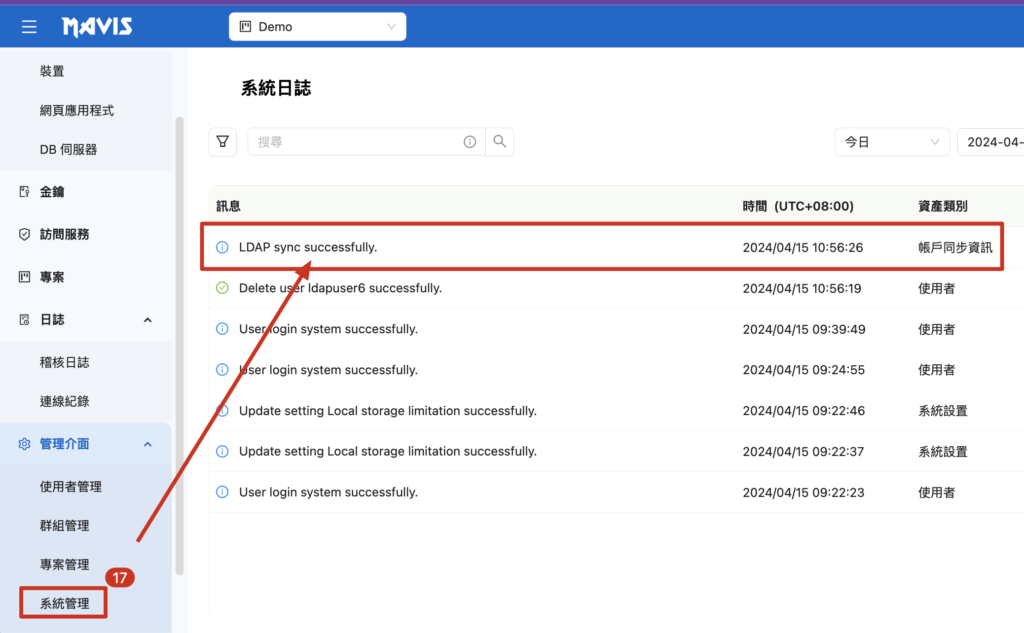

設定完了後、システムとLDAPの統合には2〜3分かかる場合があることに注意してください。

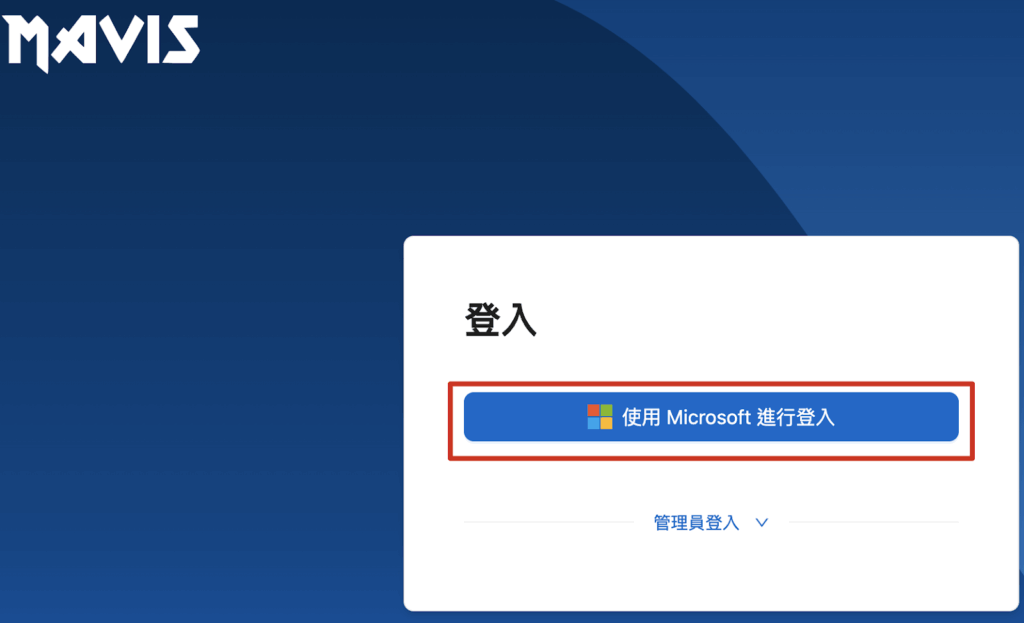

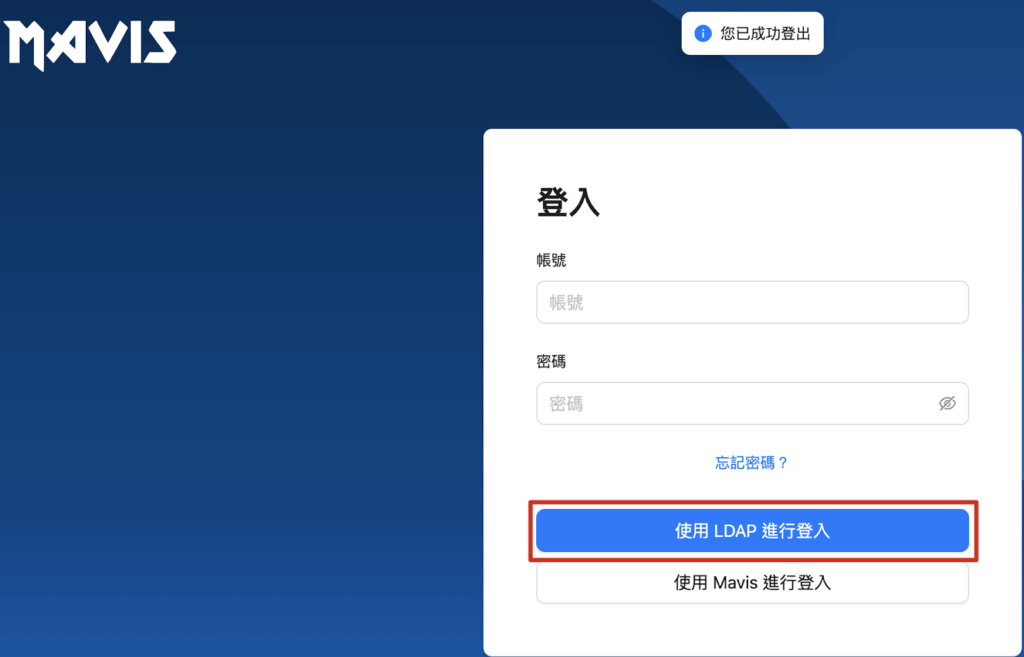

LDAP設定が完了すると、ユーザーはログイン時にLDAPを使用して認証を行うことができます。(ユーザーはログインページで異なるログインボタンを見ることができます)

Troubleshooting トラブルシューティング

| エラーメッセージ | 説明 |

| アカウントまたはパスワードが間違っています | LDAPへのログイン試行時、アカウントまたはパスワードが無効です。ログイン資格情報が正しいことを確認してください。 |

| ユーザーアカウントが重複しています | LDAPユーザーアカウントがローカルシステムに既に存在し、CentralOneの一意のユーザーアカウントポリシーに違反しています。CentralOneの管理者として、次の2つの選択肢があります: CentralOneからそのユーザーアカウントを削除するか、LDAPユーザーアカウントを変更してCentralOneでの一意性を確保します。 |

| ユーザーメールが重複しています | LDAPユーザーメールがローカルシステムに既に存在し、CentralOneの一意のユーザーメールポリシーに違反しています。CentralOneの管理者として、次の2つの選択肢があります: CentralOneからそのユーザーメールを削除するか、LDAPユーザーメールを変更してCentralOneでの一意性を確保します。 |

| メールアドレスが不足しています (Email) | LDAPユーザーアカウントのメール情報が利用できません。この問題を解決するには、LDAP管理者に連絡し、ユーザーアカウントのメールが設定されていることを確認してください。 |

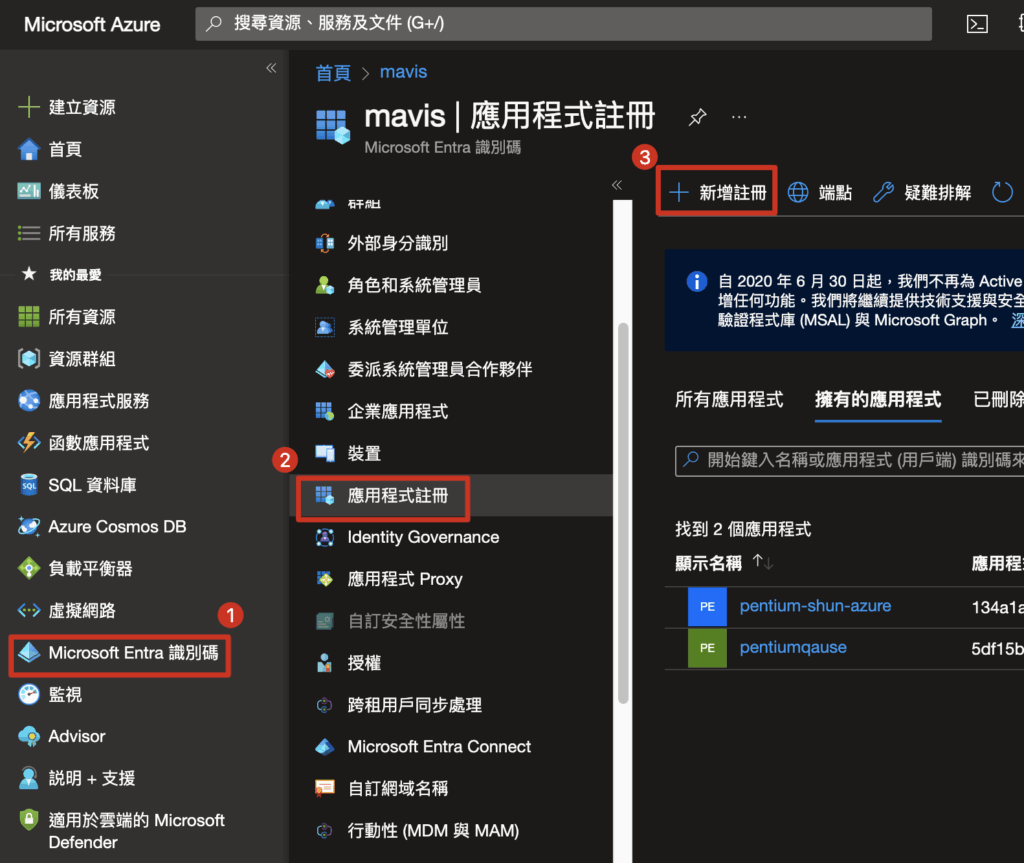

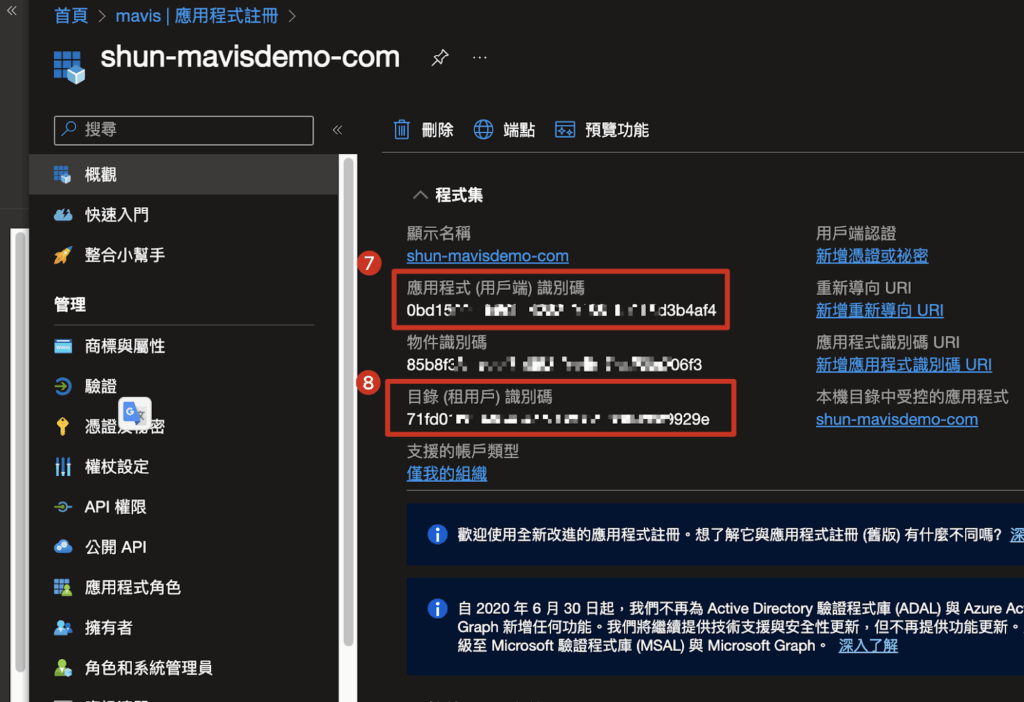

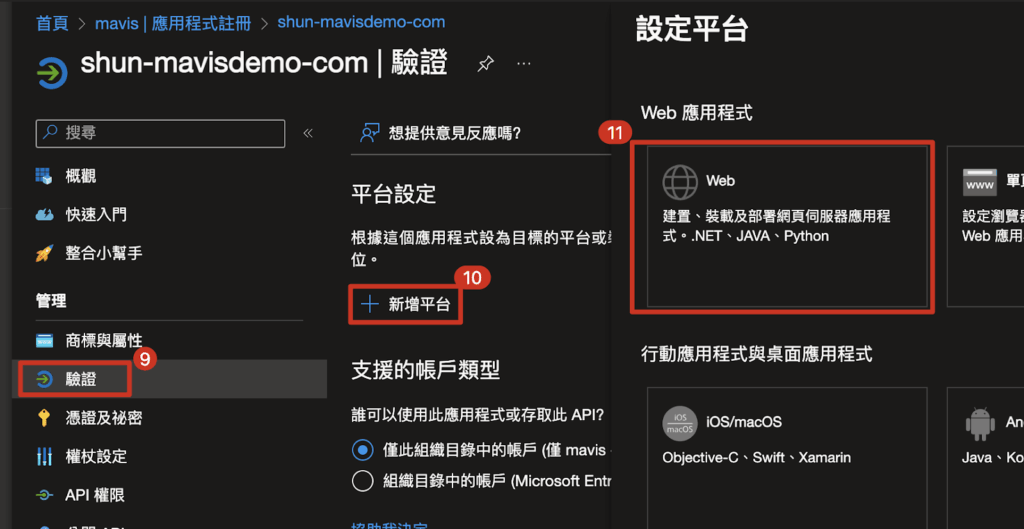

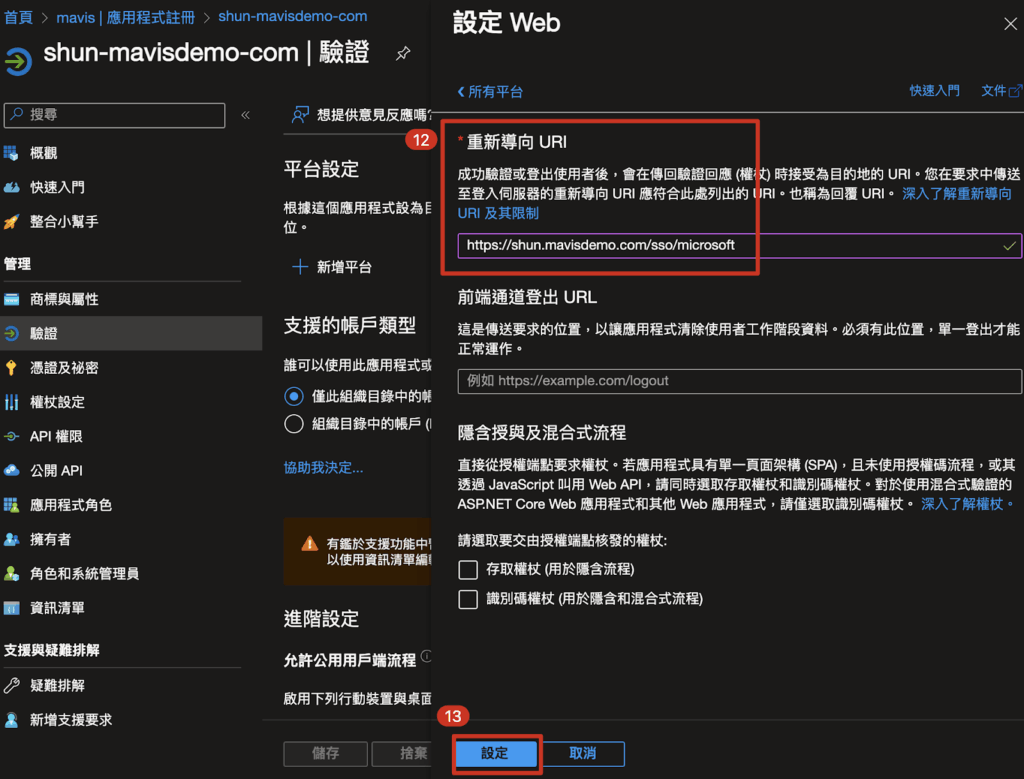

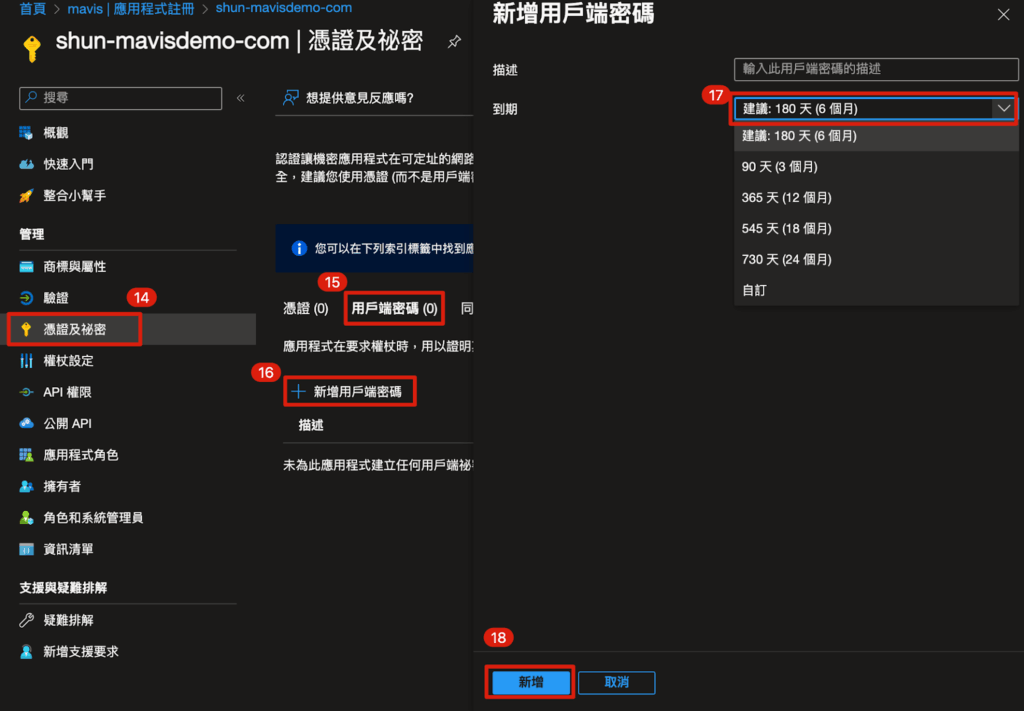

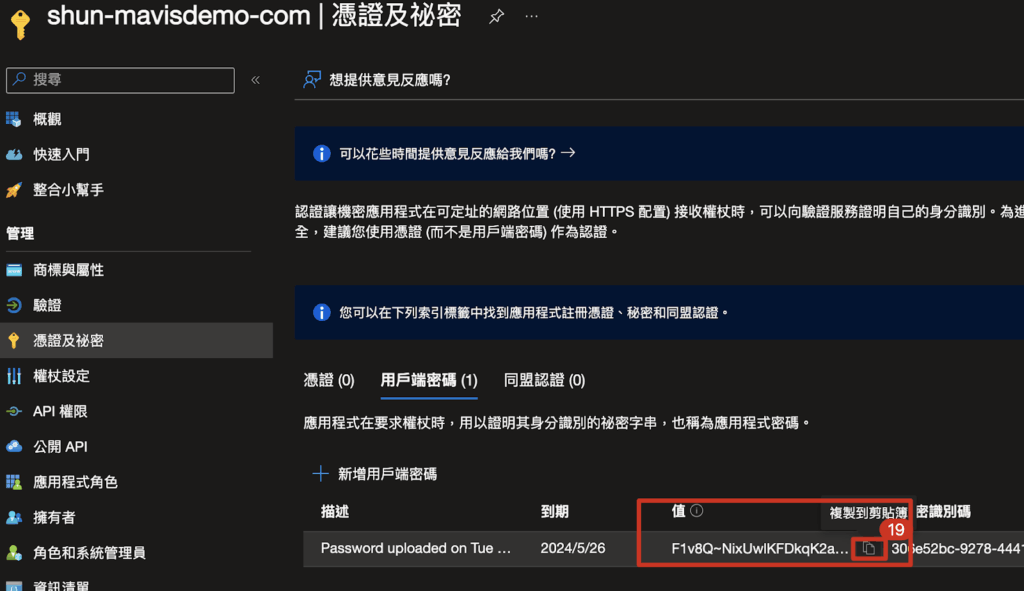

二、Microsoft認証統合の設定方法

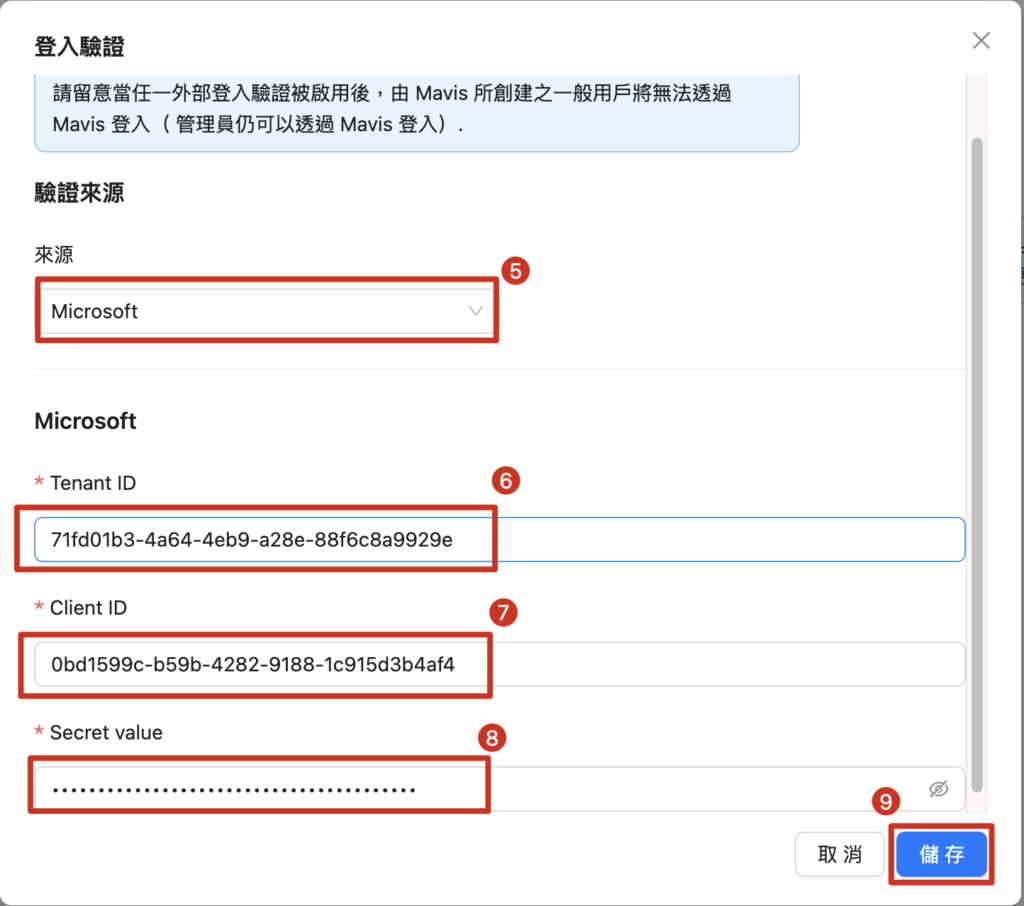

上記の手順を完了すると、以下の情報が得られます:

- Tenant ID

- Client ID

- Secret Value

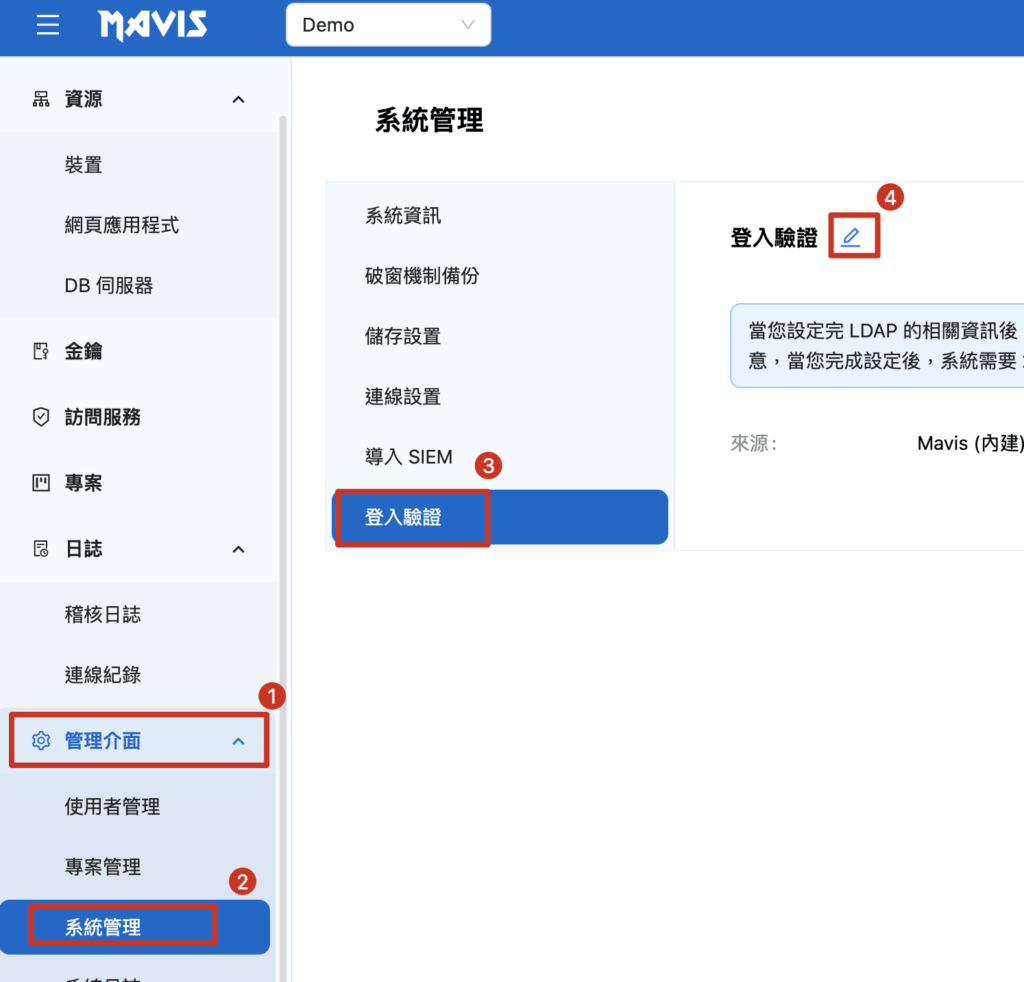

CentralOneで「システム管理」に移動し、「認証」をクリックして開き、「Microsoft」を選択して対応する情報を入力します。

ユーザーアカウントの役割が管理者である必要があり、「管理インターフェース」からユーザー管理を行うことができます。

設定完了後、システムとMicrosoft (Azure AD) の統合には2〜3分かかる場合があることに注意してください。

Microsoft (Azure AD) 統合の設定が完了すると、ユーザーはログイン時にMicrosoftを使用して認証を行うことができます。(ユーザーはログインページで異なるログインボタンを見ることができます)